近期,谷歌发出一项安全预警,此预警引发广泛关注,一个高危漏洞于去年被披露,如今正被多个黑客组织大规模利用,这致使大量系统被植入后门,然而许多用户因未对软件及时更新,所以浑然不觉。

漏洞影响范围与严重性

影响7.12及更早版本的,是编号为CVE – 2025 – 8088的这个漏洞,攻击者在解压文件之际,能够借它把恶意内容错误地写入系统关键目录,此漏洞于通用漏洞评分系统里得到了8.4分,归属高危级别,这意味着成功利用它会致使系统被完全控制。

该软件因没有强制自动更新功能,全球好多企业和个人用户还在用有缺陷的旧版本,受害者已涉及金融、制造业、国防工业以及物流运输等多个关键行业,数据泄露和业务中断的风险在持续加大。

攻击的核心技术原理

着重于对Windows系统“备用数据流”功能加以滥用,此乃攻击的关键所在。那黑客会把实实在在的恶意负载隐匿于一个看起来正常的诱饵文件的备用数据流当中,一般查看时很难察觉到异样。一旦用户运用存在漏洞的软件去解压含有这类 file 的压缩包,恶意代码就会被激发出来。

解压期间,软件对文件路径进行了错误处理,致使被隐藏的恶意文件得以突破限制,被写入到系统的任意位置。这种路径遍历攻击让防御机制变得毫无作用,为后续的入侵创造了便利条件。

典型的攻击流程与手段

精心伪装的钓鱼邮件,往往是攻击的起始点。邮件附件常被伪造成求职简历、商业发票或者订单详情等类型的RAR压缩文件,旨在借助社会工程学诱引诱用户去打开。一旦用户运用易受攻击的版本解压文件,攻击链条便即刻启动。

在解压之际,潜藏于备用数据流里面的恶意负载会被释放至预设好的路径,攻击者最为青睐的目标乃是系统的“启动”文件夹,这能够保证其恶意程序在用户下次登录之时自动运行,进而达成持久化驻留,长久地窃取信息或者控制设备。

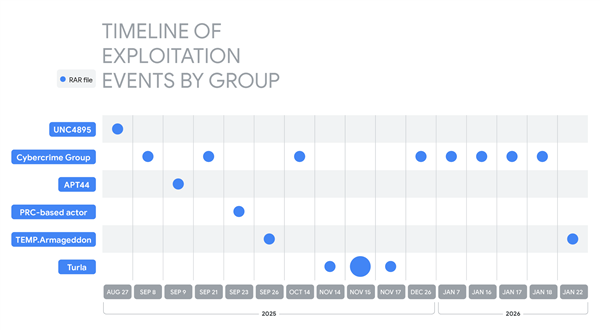

活跃的攻击组织与后门

谷歌威胁情报小组确切表明,多个诸如APT44以及Turla之类的国际知名高级持续性威胁组织,正积极凭借此漏洞展开行动,这些组织一般具备国家背景,其攻击目标清晰明确,长期针对特定国家与行业开展情报收集以及破坏活动。

在攻击期间,实施攻击行为的人所投放的用于充当后门的木马有着各种各样的类型,其中涵盖了像Agent Tesla以及Remcos这类具备远程控制功能的工具。这些木马具备十分强大的功能,它们能够对键盘输入情况进行记录,能够截取屏幕所显示的画面,能够窃取文件以及凭证,进而致使遭受侵害的计算机毫无保留地呈现在实施攻击行为的人的视野范围之内。

用户面临的现实风险

对于那些还没有进行升级的用户来讲,风险属于即时且严重的那种情况。系统说不定已经在用户根本不知情的状况下被暗藏了木马,商业方面的机密、跟个人隐私相关的数据甚至连系统的控制权都有可能已经出现了外泄的情况。鉴于攻击具备隐蔽的特性,当发现问题的时候常常已经太晚了。

更为棘手的因素在于,受到影响的诸多情况是企事业单位所使用的工作电脑,这些电脑之上存有并且处理着数量众多的敏感业务数据。一次达成成功的入侵行为,不但存在着导致直接经济损失的可能性,而且还存在着引发供应链出现中断、知识产权被盗窃等一系列连锁反应的可能性,其后果简直难以想象。

切实可行的防护建议

最直接且有效的防护举措是马上手动把软件更新成7.13或更高的版本。用户应当前往官方途径去下载最新的安装包,用以覆盖安装旧版本。仅仅依靠软件自身的更新提示或许不够,得主动去进行版本检查。

企业之中的网络管理员,应当于内部展开全网扫描,去清查每一个终端之上该软件的版本具体情形,进而强制推行统一升级。与此同时呢,要强化针对员工的网络安全培训工作,提醒他们千万别随意去打开来源不清楚的邮件附件,借此从源头处降低遭受钓鱼攻击的可能性。

面临这般隐蔽且危害极大的漏洞攻击,除了及时去更新软件,你觉得在日常工作以及个人电脑使用当中,还有哪些易于被忽视的安全习惯迫切需要加强呢?欢迎在评论区去分享你的看法与经验,要是觉得本文有帮助,请点赞并且分享给更多有需要的人。